Эффективная "базовая" защита RDP. Часть 1.

Вы знали, что пароль, состоящий из шестнадцати символов (букв, цифр и символов), считается практически непроницаемым? И также, что ценность информации, хранящейся на сервере, может превышать стоимость самого оборудования? В этой статье, хочу поделиться с вами некоторыми полезными сведениями, особенно если вы только начинаете свой путь в качестве системного администратора. Ведь когда речь заходит об отказе компьютерного оборудования, наибольшие потери обычно связаны не с утерей устройства, а с утратой хранимой на нем информации. Даже при наличии резервного копирования, нарушение работы компьютерных систем обычно влечет за собой как минимум один день простоя в ожидании восстановления.

Совет о смене стандартного порта RDP 3389 на другой уже не так актуален, как раньше. Разнообразные программы, такие как zmap и nmap, способны просканировать все IP-адреса в интернете за считанные сутки и выявить открытые порты на ваших устройствах. Затем начинается перебор паролей, известный как "брут-форс". Если используется стандартный логин "Администратор", вопрос времени, когда начнется рабочий день с угрозой "Ваши данные зашифрованы, переведите на криптокошелек 500$" (в некоторых случаях такое сообщение может появиться в течение месяца).

Пример ситуации из 2020 года, связанной с введением локдауна и массовым переходом на удаленную работу, подчеркнул важность мониторинга угроз в мире кибербезопасности.

Существует несколько способов защиты RDP-сервера, таких как SSH, VPN, настройка двухфакторной аутентификации (2FA) в Windows с помощью MultiOTP, но у всех этих методов есть общий недостаток – они не всегда обеспечивают оперативный доступ, особенно в случаях, когда требуется быстрое подключение через телефон или общедоступное устройство. При этом возможность установки дополнительного программного обеспечения на чужом оборудовании ограничена. Также стоит учесть, что не всегда доступны средства и возможности для покупки дополнительного оборудования и ПО.

Однако исследование, проведенное в 2020 году по статистике взломов RDP, показывает, что 80% успешных взломов связаны не с уязвимостью протокола RDP самого по себе, а с использованием простых паролей и стандартных логинов, таких как "администратор", "Ольга", "бухгалтер" и так далее.

С учетом этого факта, если наша цель – создать максимально простую и в то же время эффективную защиту, которую взломать займет десятилетия, даже при использовании стандартного логина, стоит выбрать пароль, который, хотя и сложен, но обеспечивает максимальную эффективность защиты. Существует множество способов создания и запоминания сложного пароля. Например, пароль "Zhjlbkczd1988ujle!" можно легко запомнить, так как при раскладке на русской клавиатуре он представляет собой фразу "Яродилсяв1988году!". Подобный пароль потребует около 100 триллионов лет для взлома. Этого уровня защиты вполне достаточно для большинства случаев.

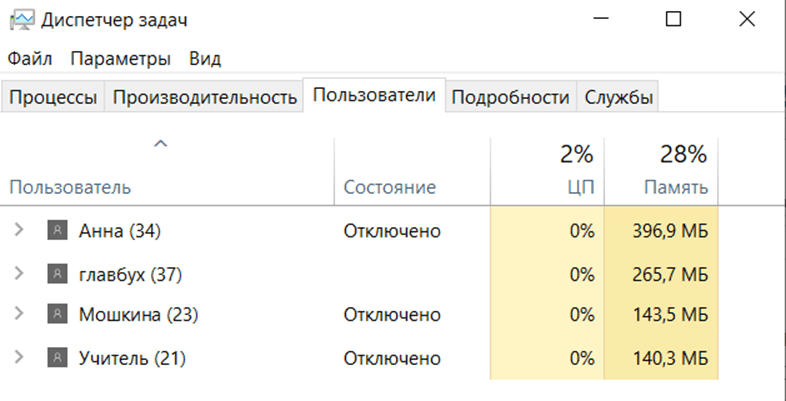

Что касается логина, то важно, чтобы он не был стандартным, например, "администратор" или "бухгалтер". Однако согласно статистике, большинство случаев взлома имеют своей основой утечку данных от бывших сотрудников. Для поиска используемых логинов в организации злоумышленнику достаточно посмотреть список сотрудников в диспетчере задач: каждое имя соответствует логину учетной записи.

Даже если доступ к диспетчеру задач ограничен для обычных пользователей, они всё равно могут нажать правой кнопкой мыши на значок RDP и выбрать "Изменить", чтобы выяснить логин. Поэтому для предотвращения взлома достаточно использовать фамилию или сочетание должности с номером кабинета или именем в качестве логина. Например, "ДирОлег". Это может не защитить от просмотра логина, но затруднит попытки подбора пары логин/пароль в случае утечки данных.

Также важно установить ограничение на количество попыток ввода пароля. Например, разрешить только три или пять попыток ввода. При превышении неверных попыток следует блокировать пользователя на неделю (примерно 9000 минут). Разблокировать пользователя может только администратор, что занимает считанные секунды. Этой меры достаточно, чтобы обнаружить попытку взлома и определить, кого пытались взломать.

Вторая часть статьи: Эффективная "базовая" защита RDP. Часть 2.

Дополнительный материал по теме, с которым стоит ознакомиться:

- Защита RDP подключения от брутфорса при помощи IPBan.

- Устанавливаем и настраиваем Cyberarms Intrusion Detection and Defense Software (IDDS).

- Настройка RDP (защита от перебора паролей).

- Как можно защитить себя от атак социальной инженерии?

Как вариант, можно всегда стараться использовать шлюз RDGW, если такой возможности нет, и RDP торчит наружу, то использовать Honeyport + Port Cnoсking, и RDP порт само собой не стандартный.

Вот вариант реализации данной связка на Mikrotik:

Данная заметка, является переосмыслением, переработкой и систематизацией статьи-оригинал, которая также попала на Хабр в полностью переработанном виде.

Комментарии

Отправить комментарий